{width="5.629861111111111in"

height="0.9979166666666667in"}

Declaración de Prácticas y Políticas de Certificación de certificados de

autenticación de sitios web

+----------------------------------+-----------------------------------+

| **Fecha:** 10/07/2025 | **Versión:** 4.0.18 |

+----------------------------------+-----------------------------------+

| **Estado:** APROBADO | **Nº de páginas:** 116 |

+----------------------------------+-----------------------------------+

| **OID:** 1.3.6.1.4.1.8149.2.4.0 | **Clasificación: PUBLICO** |

+----------------------------------+-----------------------------------+

| **Archivo:** | |

| **AC | |

| CV-CPS-CP-V4.0.18-ES-2025.docx** | |

+----------------------------------+-----------------------------------+

| **Preparado por: Agencia de | |

| Tecnología y Certificación | |

| Electrónica** | |

+----------------------------------+-----------------------------------+

**Cambios**

+-------------+-------------+------------+-----------------------------+

| **Versión** | **Autor** | **Fecha** | **Observaciones** |

+-------------+-------------+------------+-----------------------------+

| 4.0.1 | ACCV | 20/05/2017 | Sin cambios |

+-------------+-------------+------------+-----------------------------+

| 4.0.2 | ACCV | 03/09/2018 | Modificación CAB/Forum |

+-------------+-------------+------------+-----------------------------+

| 4.0.3 | ACCV | 03/02/2019 | Extensión OCSP |

+-------------+-------------+------------+-----------------------------+

| 4.0.4 | ACCV | 19/07/2019 | Correcciones RFC364. |

| | | | Modificaciones en el |

| | | | tratamiento del correo |

+-------------+-------------+------------+-----------------------------+

| 4.0.5 | ACCV | 29/07/2019 | Modificación en el numero |

| | | | de serie |

+-------------+-------------+------------+-----------------------------+

| 4.0.6 | ACCV | 15/01/2020 | Correcciones menores |

| | | | RFC3647. . |

+-------------+-------------+------------+-----------------------------+

| 4.0.7 | ACCV | 24/02/2020 | Cambios menores en la Ley. |

| | | | Correcciones RFC3647 |

+-------------+-------------+------------+-----------------------------+

| 4.0.8 | ACCV | 20/03/2021 | Cambio en la dirección de |

| | | | la sede. Pruebas del |

| | | | compromiso de clave |

+-------------+-------------+------------+-----------------------------+

| 4.0.9 | ACCV | 20/04/2022 | Revisión y corrección |

+-------------+-------------+------------+-----------------------------+

| 4.0.10 | ACCV | 02/12/2022 | Se incluye la video |

| | | | identificación |

+-------------+-------------+------------+-----------------------------+

| 4.0.11 | ACCV | 16/03/2023 | Revisión y cambios menores |

+-------------+-------------+------------+-----------------------------+

| 4.0.12 | ACCV | 10/09/2023 | Adaptación a la política |

| | | | 2.0.0 del CAB/Forum |

+-------------+-------------+------------+-----------------------------+

| 4.0.13 | ACCV | 02/04/2024 | Revisión |

+-------------+-------------+------------+-----------------------------+

| 4.0.14 | ACCV | 10/06/2024 | Nueva jerarquía TLS y |

| | | | revisión |

+-------------+-------------+------------+-----------------------------+

| 4.0.15 | ACCV | 13/01/2025 | Eliminación nueva jerarquía |

+-------------+-------------+------------+-----------------------------+

| 4.0.16 | ACCV | 12/02/2025 | Nueva jerarquía TLS y |

| | | | revisión |

+-------------+-------------+------------+-----------------------------+

| 4.0.17 | ACCV | 03/06/2025 | Unificación CPS y CP. |

| | | | Cambio en el perfil |

+-------------+-------------+------------+-----------------------------+

| 4.0.18 | ACCV | 10/07/2025 | Incluir nueva SubCA |

+-------------+-------------+------------+-----------------------------+

Tabla de Contenido

[1. INTRODUCCIÓN 13](#introducción)

[1.1. Presentación 13](#presentación)

[1.2. Nombre del documento e identificación

13](#nombre-del-documento-e-identificación)

[1.3. Comunidad de usuarios y ámbito de aplicación

14](#comunidad-de-usuarios-y-ámbito-de-aplicación)

[1.3.1. Autoridades de Certificación 14](#autoridades-de-certificación)

[1.3.1.1. Autoridades de Certificación Raíz

14](#autoridades-de-certificación-raíz)

[1.3.1.1.1. ACCVRAIZ1 14](#accvraiz1)

[1.3.1.1.2. ACCV ROOT ECC TLS 2024 15](#accv-root-ecc-tls-2024)

[1.3.1.1.3. ACCV ROOT RSA TLS 2024 15](#accv-root-rsa-tls-2024)

[1.3.1.2. Autoridades de Certificación Subordinadas

15](#autoridades-de-certificación-subordinadas)

[1.3.2. Autoridades de Registro 17](#autoridades-de-registro)

[1.3.3. Suscriptores 18](#suscriptores)

[1.3.4. Partes confiantes 18](#partes-confiantes)

[1.3.5. Otros participantes 18](#otros-participantes)

[1.3.5.1. Solicitantes 18](#solicitantes)

[1.4. Uso de los certificados 18](#uso-de-los-certificados)

[1.4.1. Usos permitidos 18](#usos-permitidos)

[1.4.2. Usos prohibidos 19](#usos-prohibidos)

[1.5. Política de Administración de ACCV

19](#política-de-administración-de-accv)

[1.5.1. Especificación de la Organización Administradora

19](#especificación-de-la-organización-administradora)

[1.5.2. Persona de Contacto 19](#persona-de-contacto)

[1.5.2.1. Dirección de comunicación de problemas

19](#dirección-de-comunicación-de-problemas)

[1.5.3. Competencia para determinar la adecuación de la DPC

19](#competencia-para-determinar-la-adecuación-de-la-dpc)

[1.5.4. Procedimiento de aprobación de la DPC

19](#procedimiento-de-aprobación-de-la-dpc)

[1.6. Definiciones y Acrónimos 20](#definiciones-y-acrónimos)

[1.6.1. Definiciones 20](#definiciones)

[1.6.2. Acrónimos 23](#acrónimos)

[2. Publicación de información y repositorio de certificados

24](#publicación-de-información-y-repositorio-de-certificados)

[2.1. Repositorio de certificados 24](#repositorio-de-certificados)

[2.2. Publicación 25](#publicación)

[2.3. Frecuencia de actualizaciones 26](#frecuencia-de-actualizaciones)

[2.4. Controles de acceso al repositorio de certificados.

26](#controles-de-acceso-al-repositorio-de-certificados.)

[3. Identificación y Autenticación 27](#identificación-y-autenticación)

[3.1. Registro de nombres 27](#registro-de-nombres)

[3.1.1. Tipos de nombres 27](#tipos-de-nombres)

[3.1.2. Significado de los nombres 27](#significado-de-los-nombres)

[3.1.3. Anonimización o seudoanonimización de los suscriptores

27](#anonimización-o-seudoanonimización-de-los-suscriptores)

[3.1.4. Interpretación de formatos de nombres

27](#interpretación-de-formatos-de-nombres)

[3.1.5. Unicidad de los nombres 27](#unicidad-de-los-nombres)

[3.1.6. Reconocimiento, autenticación y función de las marcas

registradas.

27](#reconocimiento-autenticación-y-función-de-las-marcas-registradas.)

[3.2. Validación Inicial de la Identidad

28](#validación-inicial-de-la-identidad)

[3.2.1. Métodos de prueba de posesión de la clave privada.

28](#métodos-de-prueba-de-posesión-de-la-clave-privada.)

[3.2.2. Autenticación de la identidad de una organización.

28](#autenticación-de-la-identidad-de-una-organización.)

[3.2.3. Autenticación de la identidad de un individuo.

31](#autenticación-de-la-identidad-de-un-individuo.)

[3.2.4. Información no verificada 31](#información-no-verificada)

[3.2.5. Validación de la autoridad 31](#validación-de-la-autoridad)

[3.2.6. Criterio para la interoperación

32](#criterio-para-la-interoperación)

[3.3. Identificación y autenticación de las solicitudes de renovación de

la clave.

32](#identificación-y-autenticación-de-las-solicitudes-de-renovación-de-la-clave.)

[3.3.1. Identificación y autenticación de las solicitudes de renovación

rutinarias.

32](#identificación-y-autenticación-de-las-solicitudes-de-renovación-rutinarias.)

[3.3.2. Identificación y autenticación de las solicitudes de renovación

de clave después de una revocación -- Clave no comprometida.

32](#identificación-y-autenticación-de-las-solicitudes-de-renovación-de-clave-después-de-una-revocación-clave-no-comprometida.)

[3.4. Identificación y autenticación de las solicitudes de revocación de

la clave

32](#identificación-y-autenticación-de-las-solicitudes-de-revocación-de-la-clave)

[4. El ciclo de vida de los certificados

34](#el-ciclo-de-vida-de-los-certificados)

[4.1. Solicitud de certificados 34](#solicitud-de-certificados)

[4.1.1. Quien puede enviar una solicitud de certificado

34](#quien-puede-enviar-una-solicitud-de-certificado)

[4.1.2. Proceso de registro y responsabilidades

34](#proceso-de-registro-y-responsabilidades)

[4.2. Tramitación de la solicitud de certificados.

34](#tramitación-de-la-solicitud-de-certificados.)

[4.2.1. Realización de las funciones de identificación y autenticación

34](#realización-de-las-funciones-de-identificación-y-autenticación)

[4.2.2. Aprobación o rechazo de la solicitud del certificado

35](#aprobación-o-rechazo-de-la-solicitud-del-certificado)

[4.2.3. Tiempo en procesar la solicitud

35](#tiempo-en-procesar-la-solicitud)

[4.3. Emisión de certificados 35](#emisión-de-certificados)

[4.3.1. Acciones de la Autoridad de Certificación durante la emisión

35](#acciones-de-la-autoridad-de-certificación-durante-la-emisión)

[4.3.2. Notificación al suscriptor 36](#notificación-al-suscriptor)

[4.4. Aceptación de certificados 36](#aceptación-de-certificados)

[4.4.1. Proceso de aceptación 36](#proceso-de-aceptación)

[4.4.2. Publicación del certificado por la Autoridad de Certificación

36](#publicación-del-certificado-por-la-autoridad-de-certificación)

[4.4.3. Notificación de la emisión a otras entidades

36](#notificación-de-la-emisión-a-otras-entidades)

[4.5. Uso del par de claves y del certificado.

36](#uso-del-par-de-claves-y-del-certificado.)

[4.5.1. Clave privada del suscriptor y uso del certificado

36](#clave-privada-del-suscriptor-y-uso-del-certificado)

[4.5.2. Uso del certificado y la clave pública por terceros que confían

37](#uso-del-certificado-y-la-clave-pública-por-terceros-que-confían)

[4.6. Renovación de certificados. 37](#renovación-de-certificados.)

[4.6.1. Circunstancias para la renovación del certificado

37](#circunstancias-para-la-renovación-del-certificado)

[4.6.2. Quién puede solicitar la renovación del certificado

37](#quién-puede-solicitar-la-renovación-del-certificado)

[4.6.3. Tramitación de solicitudes de renovación de certificados

37](#tramitación-de-solicitudes-de-renovación-de-certificados)

[4.6.4. Notificación de la emisión de un nuevo certificado al suscriptor

37](#notificación-de-la-emisión-de-un-nuevo-certificado-al-suscriptor)

[4.6.5. Conducta que constituye la aceptación de la renovación del

certificado

37](#conducta-que-constituye-la-aceptación-de-la-renovación-del-certificado)

[4.6.6. Publicación del certificado de renovación por parte de la

Autoridad de Certificación

37](#publicación-del-certificado-de-renovación-por-parte-de-la-autoridad-de-certificación)

[4.6.7. Notificación de la renovación del certificado a otras entidades

38](#notificación-de-la-renovación-del-certificado-a-otras-entidades)

[4.7. Renovación de claves 38](#renovación-de-claves)

[4.7.1. Circunstancias para la renovación con regeneración de claves

38](#circunstancias-para-la-renovación-con-regeneración-de-claves)

[4.7.2. Quién puede solicitar la renovación con regeneración de claves

38](#quién-puede-solicitar-la-renovación-con-regeneración-de-claves)

[4.7.3. Procesamiento de solicitudes de renovación con regeneración de

claves

38](#procesamiento-de-solicitudes-de-renovación-con-regeneración-de-claves)

[4.7.4. Notificación de la renovación con regeneración de claves

38](#notificación-de-la-renovación-con-regeneración-de-claves)

[4.7.5. Conducta que constituye la aceptación de la renovación con

regeneración de claves

38](#conducta-que-constituye-la-aceptación-de-la-renovación-con-regeneración-de-claves)

[4.7.6. Publicación del certificado renovado

38](#publicación-del-certificado-renovado)

[4.7.7. Notificación de la renovación con regeneración de claves a otras

entidades

38](#notificación-de-la-renovación-con-regeneración-de-claves-a-otras-entidades)

[4.8. Modificación de certificados. 38](#modificación-de-certificados.)

[4.8.1. Circunstancias para la modificación del certificado

38](#circunstancias-para-la-modificación-del-certificado)

[4.8.2. Quién puede solicitar la modificación del certificado

39](#quién-puede-solicitar-la-modificación-del-certificado)

[4.8.3. Procesamiento de solicitudes de modificación del certificado

39](#procesamiento-de-solicitudes-de-modificación-del-certificado)

[4.8.4. Notificación de la modificación del certificado

39](#notificación-de-la-modificación-del-certificado)

[4.8.5. Conducta que constituye la aceptación de la modificación del

certificado

39](#conducta-que-constituye-la-aceptación-de-la-modificación-del-certificado)

[4.8.6. Publicación del certificado modificado

39](#publicación-del-certificado-modificado)

[4.8.7. Notificación de la modificación del certificado a otras

entidades

39](#notificación-de-la-modificación-del-certificado-a-otras-entidades)

[4.9. Revocación y suspensión de certificados.

39](#revocación-y-suspensión-de-certificados.)

[4.9.1. Circunstancias para la revocación

39](#circunstancias-para-la-revocación)

[4.9.1.1. Razones para revocar un certificado de usuario

39](#razones-para-revocar-un-certificado-de-usuario)

[4.9.1.2. Razones para revocar un certificado de AC subordinada

(intermedia)

40](#razones-para-revocar-un-certificado-de-ac-subordinada-intermedia)

[4.9.2. Entidad que puede solicitar la revocación

41](#entidad-que-puede-solicitar-la-revocación)

[4.9.3. Procedimiento de solicitud de revocación

41](#procedimiento-de-solicitud-de-revocación)

[4.9.3.1. Telemático interactivo 41](#telemático-interactivo)

[4.9.3.2. Telemático ACME 41](#telemático-acme)

[4.9.3.3. Telefónico 41](#telefónico)

[4.9.4. Periodo de gracia de la solicitud de revocación

41](#periodo-de-gracia-de-la-solicitud-de-revocación)

[4.9.5. Plazo de tiempo para procesar la solicitud de revocación

41](#plazo-de-tiempo-para-procesar-la-solicitud-de-revocación)

[4.9.6. Obligación de verificar las revocaciones por las partes que

confían

41](#obligación-de-verificar-las-revocaciones-por-las-partes-que-confían)

[4.9.7. Frecuencia de emisión de CRLs

42](#frecuencia-de-emisión-de-crls)

[4.9.8. Latencia máxima para la publicación de CRLs

42](#latencia-máxima-para-la-publicación-de-crls)

[4.9.9. Disponibilidad del sistema de verificación online del estado de

los certificados

42](#disponibilidad-del-sistema-de-verificación-online-del-estado-de-los-certificados)

[4.9.10. Requisitos de comprobación en línea de la revocación

42](#requisitos-de-comprobación-en-línea-de-la-revocación)

[4.9.11. Otras formas de aviso de revocación disponibles

43](#otras-formas-de-aviso-de-revocación-disponibles)

[4.9.12. Requisitos especiales de revocación de claves comprometidas

43](#requisitos-especiales-de-revocación-de-claves-comprometidas)

[4.9.13. Circunstancias para la suspensión

43](#circunstancias-para-la-suspensión)

[4.9.14. Entidad que puede solicitar la suspensión

43](#entidad-que-puede-solicitar-la-suspensión)

[4.9.15. Procedimiento para la solicitud de suspensión

43](#procedimiento-para-la-solicitud-de-suspensión)

[4.9.16. Límites del período de suspensión

43](#límites-del-período-de-suspensión)

[4.10. Servicios de comprobación de estado de certificados.

43](#servicios-de-comprobación-de-estado-de-certificados.)

[4.10.1. Características operativas 44](#características-operativas)

[4.10.2. Disponibilidad del servicio 44](#disponibilidad-del-servicio)

[4.10.3. Características opcionales 44](#características-opcionales)

[4.11. Finalización de la suscripción.

44](#finalización-de-la-suscripción.)

[4.12. Depósito y recuperación de claves.

44](#depósito-y-recuperación-de-claves.)

[4.12.1. Prácticas y políticas de custodia y recuperación de claves

44](#prácticas-y-políticas-de-custodia-y-recuperación-de-claves)

[4.12.2. Prácticas y políticas de protección y recuperación de la clave

de sesión

44](#prácticas-y-políticas-de-protección-y-recuperación-de-la-clave-de-sesión)

[4.13. Caducidad de las claves de certificado de CA.

45](#caducidad-de-las-claves-de-certificado-de-ca.)

[5. Controles de seguridad física, de gestión y de operaciones

46](#controles-de-seguridad-física-de-gestión-y-de-operaciones)

[5.1. Controles de Seguridad Física 46](#controles-de-seguridad-física)

[5.1.1. Ubicación y construcción 46](#ubicación-y-construcción)

[5.1.2. Acceso físico 46](#acceso-físico)

[5.1.3. Alimentación eléctrica y aire acondicionado

46](#alimentación-eléctrica-y-aire-acondicionado)

[5.1.4. Exposición al agua 46](#exposición-al-agua)

[5.1.5. Protección y prevención de incendios

46](#protección-y-prevención-de-incendios)

[5.1.6. Sistema de almacenamiento 46](#sistema-de-almacenamiento)

[5.1.7. Eliminación de residuos 46](#eliminación-de-residuos)

[5.1.8. Backup remoto 47](#backup-remoto)

[5.2. Controles de procedimientos 47](#controles-de-procedimientos)

[5.2.1. Papeles de confianza 47](#papeles-de-confianza)

[5.2.1.1. Gerencia 47](#gerencia)

[5.2.1.2. Administrador de Sistemas 47](#administrador-de-sistemas)

[5.2.1.3. Administrador de PRUs. 48](#administrador-de-prus.)

[5.2.1.4. Administrador de Seguridad. 48](#administrador-de-seguridad.)

[5.2.1.5. Operador de la Autoridad de Certificación

49](#operador-de-la-autoridad-de-certificación)

[5.2.1.6. Operador de Punto de Registro de Usuario

49](#operador-de-punto-de-registro-de-usuario)

[5.2.1.7. Responsable de formación, soporte y comunicación

49](#responsable-de-formación-soporte-y-comunicación)

[5.2.1.8. Responsable de Seguridad 49](#responsable-de-seguridad)

[5.2.1.9. Auditor 50](#auditor)

[5.2.1.10. Jurista 50](#jurista)

[5.2.1.11. Responsable de Documentación

50](#responsable-de-documentación)

[5.2.1.12. Asistencia al Desarrollo de Aplicaciones y Soporte al

Despliegue

51](#asistencia-al-desarrollo-de-aplicaciones-y-soporte-al-despliegue)

[5.2.1.13. Coordinador de Autoridad de Certificación

51](#coordinador-de-autoridad-de-certificación)

[5.2.2. Número de personas requeridas por tarea

51](#número-de-personas-requeridas-por-tarea)

[5.2.3. Identificación y autenticación para cada papel

52](#identificación-y-autenticación-para-cada-papel)

[5.2.4. Papeles que requieren separación de tareas

52](#papeles-que-requieren-separación-de-tareas)

[5.3. Controles de seguridad de personal

52](#controles-de-seguridad-de-personal)

[5.3.1. Requerimientos de antecedentes, calificación, experiencia, y

acreditación

52](#requerimientos-de-antecedentes-calificación-experiencia-y-acreditación)

[5.3.2. Procedimientos de comprobación de antecedentes

52](#procedimientos-de-comprobación-de-antecedentes)

[5.3.3. Requerimientos de formación 52](#requerimientos-de-formación)

[5.3.4. Requerimientos y frecuencia de actualización de la formación

53](#requerimientos-y-frecuencia-de-actualización-de-la-formación)

[5.3.5. Frecuencia y secuencia de rotación de tareas

53](#frecuencia-y-secuencia-de-rotación-de-tareas)

[5.3.6. Sanciones por acciones no autorizadas

53](#sanciones-por-acciones-no-autorizadas)

[5.3.7. Requisitos de contratación de terceros

53](#requisitos-de-contratación-de-terceros)

[5.3.8. Documentación proporcionada al personal

53](#documentación-proporcionada-al-personal)

[5.3.9. Controles periódicos de cumplimiento

54](#controles-periódicos-de-cumplimiento)

[5.3.10. Finalización de los contratos

54](#finalización-de-los-contratos)

[5.3.10.1. Acceso a ubicaciones de la organización

54](#acceso-a-ubicaciones-de-la-organización)

[5.3.10.2. Acceso a los Sistemas de Información

54](#acceso-a-los-sistemas-de-información)

[5.3.10.3. Acceso a la documentación 54](#acceso-a-la-documentación)

[5.3.10.4. Información al resto de la organización

54](#información-al-resto-de-la-organización)

[5.3.10.5. Información a proveedores y entidades colaboradoras

55](#información-a-proveedores-y-entidades-colaboradoras)

[5.3.10.6. Devolución de material 55](#devolución-de-material)

[5.3.10.7. Suspensión como Operador de PRU

55](#suspensión-como-operador-de-pru)

[5.4. Procedimientos de Control de Seguridad

55](#procedimientos-de-control-de-seguridad)

[5.4.1. Tipos de eventos registrados 55](#tipos-de-eventos-registrados)

[5.4.2. Frecuencia de procesado de logs

56](#frecuencia-de-procesado-de-logs)

[5.4.3. Periodo de retención para los logs de auditoría

56](#periodo-de-retención-para-los-logs-de-auditoría)

[5.4.4. Protección de los logs de auditoría

56](#protección-de-los-logs-de-auditoría)

[5.4.5. Procedimientos de backup de los logs de auditoría

56](#procedimientos-de-backup-de-los-logs-de-auditoría)

[5.4.6. Sistema de recogida de información de auditoría (interno vs

externo)

56](#sistema-de-recogida-de-información-de-auditoría-interno-vs-externo)

[5.4.7. Notificación al sujeto causa del evento

56](#notificación-al-sujeto-causa-del-evento)

[5.4.8. Análisis de vulnerabilidades 56](#análisis-de-vulnerabilidades)

[5.5. Archivo de informaciones y registros

57](#archivo-de-informaciones-y-registros)

[5.5.1. Tipo de informaciones y eventos registrados

57](#tipo-de-informaciones-y-eventos-registrados)

[5.5.2. Periodo de retención para el archivo.

57](#periodo-de-retención-para-el-archivo.)

[5.5.3. Protección del archivo. 57](#protección-del-archivo.)

[5.5.4. Procedimientos de backup del archivo.

57](#procedimientos-de-backup-del-archivo.)

[5.5.5. Requerimientos para el sellado de tiempo de los registros.

57](#requerimientos-para-el-sellado-de-tiempo-de-los-registros.)

[5.5.6. Sistema de recogida de información de auditoría (interno vs

externo).

57](#sistema-de-recogida-de-información-de-auditoría-interno-vs-externo.)

[5.5.7. Procedimientos para obtener y verificar información archivada

58](#procedimientos-para-obtener-y-verificar-información-archivada)

[5.6. Cambio de Clave 58](#cambio-de-clave)

[5.7. Plan de recuperación de desastres

58](#plan-de-recuperación-de-desastres)

[5.7.1. Procedimientos de gestión de incidentes y vulnerabilidades

58](#procedimientos-de-gestión-de-incidentes-y-vulnerabilidades)

[5.7.2. Alteración de los recursos hardware, softwarey/o datos

58](#alteración-de-los-recursos-hardware-softwareyo-datos)

[5.7.3. Procedimiento de actuación ante la vulnerabilidad de la clave

privada de una entidad de ACCV

58](#procedimiento-de-actuación-ante-la-vulnerabilidad-de-la-clave-privada-de-una-entidad-de-accv)

[5.7.4. Continuidad de negocio después de un desastre

59](#continuidad-de-negocio-después-de-un-desastre)

[5.8. Cese de una CA 59](#cese-de-una-ca)

[6. Controles de seguridad técnica 61](#controles-de-seguridad-técnica)

[6.1. Generación e Instalación del Par de Claves

61](#generación-e-instalación-del-par-de-claves)

[6.1.1. Generación del par de claves 61](#generación-del-par-de-claves)

[6.1.1.1. Generación de pares de claves de CA

61](#generación-de-pares-de-claves-de-ca)

[6.1.1.2. Generación de pares de claves RA

61](#generación-de-pares-de-claves-ra)

[6.1.1.3. Generación de pares de claves de suscriptores

61](#generación-de-pares-de-claves-de-suscriptores)

[6.1.1.3.1. Certificados Cualificados de Autenticación de Sitios Web

61](#certificados-cualificados-de-autenticación-de-sitios-web)

[6.1.1.3.2. Certificados Cualificados de sede electrónica administrativa

en dispositivo seguro

61](#certificados-cualificados-de-sede-electrónica-administrativa-en-dispositivo-seguro)

[6.1.1.3.3. Certificados Cualificados de sede electrónica administrativa

en soporte software

62](#certificados-cualificados-de-sede-electrónica-administrativa-en-soporte-software)

[6.1.1.3.4. Certificados de Autenticación de Servidor

62](#certificados-de-autenticación-de-servidor)

[6.1.2. Entrega de la clave privada a la entidad

62](#entrega-de-la-clave-privada-a-la-entidad)

[6.1.3. Entrega de la clave publica al emisor del certificado

62](#entrega-de-la-clave-publica-al-emisor-del-certificado)

[6.1.4. Entrega de la clave pública de la CA a las partes confiantes

62](#entrega-de-la-clave-pública-de-la-ca-a-las-partes-confiantes)

[6.1.5. Tamaño de las claves 62](#tamaño-de-las-claves)

[6.1.6. Parámetros de generación de la clave pública y verificación de

la calidad

62](#parámetros-de-generación-de-la-clave-pública-y-verificación-de-la-calidad)

[6.1.7. Usos admitidos de la clave (campo KeyUsagede X.509v3)

63](#usos-admitidos-de-la-clave-campo-keyusagede-x.509v3)

[6.1.8. Hardware/software de generación de claves

63](#hardwaresoftware-de-generación-de-claves)

[6.1.8.1. Claves de CA 63](#claves-de-ca)

[6.1.8.2. Certificados Cualificados de Autenticación de Sitios Web

64](#certificados-cualificados-de-autenticación-de-sitios-web-1)

[6.1.8.3. Certificados Cualificados de sede electrónica administrativa

en dispositivo seguro

64](#certificados-cualificados-de-sede-electrónica-administrativa-en-dispositivo-seguro-1)

[6.1.8.4. Certificados Cualificados de sede electrónica administrativa

en soporte software

64](#certificados-cualificados-de-sede-electrónica-administrativa-en-soporte-software-1)

[6.1.8.5. Certificados de Autenticación de Servidor

64](#certificados-de-autenticación-de-servidor-1)

[6.2. Protección de la Clave Privada y controles de los módulos

criptográficos

64](#protección-de-la-clave-privada-y-controles-de-los-módulos-criptográficos)

[6.2.1. Estándares para los módulos criptográficos

64](#estándares-para-los-módulos-criptográficos)

[6.2.1.1. Claves de CA 64](#claves-de-ca-1)

[6.2.1.2. Certificados Cualificados de Autenticación de Sitios Web

64](#certificados-cualificados-de-autenticación-de-sitios-web-2)

[6.2.1.3. Certificados Cualificados de sede electrónica administrativa

en dispositivo seguro

64](#certificados-cualificados-de-sede-electrónica-administrativa-en-dispositivo-seguro-2)

[6.2.1.4. Certificados Cualificados de sede electrónica administrativa

en soporte software

65](#certificados-cualificados-de-sede-electrónica-administrativa-en-soporte-software-2)

[6.2.1.5. Certificados de Autenticación de Servidor

65](#certificados-de-autenticación-de-servidor-2)

[6.2.2. Control multi-persona de la clave privada

65](#control-multi-persona-de-la-clave-privada)

[6.2.3. Custodia de la clave privada 65](#custodia-de-la-clave-privada)

[6.2.4. Copia de seguridad de la clave privada

65](#copia-de-seguridad-de-la-clave-privada)

[6.2.5. Archivo de la clave privada. 65](#archivo-de-la-clave-privada.)

[6.2.6. Introducción de la clave privada en el módulo criptográfico

66](#introducción-de-la-clave-privada-en-el-módulo-criptográfico)

[6.2.6.1. Claves de CA 66](#claves-de-ca-2)

[6.2.6.2. Certificados Cualificados de Autenticación de Sitios Web

66](#certificados-cualificados-de-autenticación-de-sitios-web-3)

[6.2.6.3. Certificados Cualificados de sede electrónica administrativa

en dispositivo seguro

66](#certificados-cualificados-de-sede-electrónica-administrativa-en-dispositivo-seguro-3)

[6.2.6.4. Certificados Cualificados de sede electrónica administrativa

en soporte software

66](#certificados-cualificados-de-sede-electrónica-administrativa-en-soporte-software-3)

[6.2.6.5. Certificados de Autenticación de Servidor

66](#certificados-de-autenticación-de-servidor-3)

[6.2.7. Almacenamiento de la clave privada en el módulo criptográfico

66](#almacenamiento-de-la-clave-privada-en-el-módulo-criptográfico)

[6.2.7.1. Claves de CA 66](#claves-de-ca-3)

[6.2.7.2. Certificados Cualificados de Autenticación de Sitios Web

66](#certificados-cualificados-de-autenticación-de-sitios-web-4)

[6.2.7.3. Certificados Cualificados de sede electrónica administrativa

en dispositivo seguro

66](#certificados-cualificados-de-sede-electrónica-administrativa-en-dispositivo-seguro-4)

[6.2.7.4. Certificados Cualificados de sede electrónica administrativa

en soporte software

66](#certificados-cualificados-de-sede-electrónica-administrativa-en-soporte-software-4)

[6.2.7.5. Certificados de Autenticación de Servidor

66](#certificados-de-autenticación-de-servidor-4)

[6.2.8. Método de activación de la clave privada.

67](#método-de-activación-de-la-clave-privada.)

[6.2.8.1. Claves de CA 67](#claves-de-ca-4)

[6.2.8.2. Certificados Cualificados de Autenticación de Sitios Web

67](#certificados-cualificados-de-autenticación-de-sitios-web-5)

[6.2.8.3. Certificados Cualificados de sede electrónica administrativa

en dispositivo seguro

67](#certificados-cualificados-de-sede-electrónica-administrativa-en-dispositivo-seguro-5)

[6.2.8.4. Certificados Cualificados de sede electrónica administrativa

en soporte software

67](#certificados-cualificados-de-sede-electrónica-administrativa-en-soporte-software-5)

[6.2.8.5. Certificados de Autenticación de Servidor

67](#certificados-de-autenticación-de-servidor-5)

[6.2.9. Método de desactivación de la clave privada

67](#método-de-desactivación-de-la-clave-privada)

[6.2.9.1. Claves de CA 67](#claves-de-ca-5)

[6.2.9.2. Certificados Cualificados de Autenticación de Sitios Web

67](#certificados-cualificados-de-autenticación-de-sitios-web-6)

[6.2.9.3. Certificados Cualificados de sede electrónica administrativa

en dispositivo seguro

67](#certificados-cualificados-de-sede-electrónica-administrativa-en-dispositivo-seguro-6)

[6.2.9.4. Certificados Cualificados de sede electrónica administrativa

en soporte software

67](#certificados-cualificados-de-sede-electrónica-administrativa-en-soporte-software-6)

[6.2.9.5. Certificados de Autenticación de Servidor

67](#certificados-de-autenticación-de-servidor-6)

[6.2.10. Método de destrucción de la clave privada

67](#método-de-destrucción-de-la-clave-privada)

[6.2.10.1. Hardware criptográfico 68](#hardware-criptográfico)

[6.2.10.2. Tarjetas criptográficas 68](#tarjetas-criptográficas)

[6.2.10.3. Certificados Cualificados de Autenticación de Sitios Web

68](#certificados-cualificados-de-autenticación-de-sitios-web-7)

[6.2.10.4. Certificados Cualificados de sede electrónica administrativa

en dispositivo seguro

68](#certificados-cualificados-de-sede-electrónica-administrativa-en-dispositivo-seguro-7)

[6.2.10.5. Certificados Cualificados de sede electrónica administrativa

en soporte software

68](#certificados-cualificados-de-sede-electrónica-administrativa-en-soporte-software-7)

[6.2.10.6. Certificados de Autenticación de Servidor

68](#certificados-de-autenticación-de-servidor-7)

[6.2.11. Clasificación de los módulos criptográficos

68](#clasificación-de-los-módulos-criptográficos)

[6.3. Otros Aspectos de la Gestión del par de Claves.

68](#otros-aspectos-de-la-gestión-del-par-de-claves.)

[6.3.1. Archivo de la clave pública 68](#archivo-de-la-clave-pública)

[6.3.2. Periodos de operación del certificado y periodos de uso del par

de claves

68](#periodos-de-operación-del-certificado-y-periodos-de-uso-del-par-de-claves)

[6.4. Datos de activación 69](#datos-de-activación)

[6.4.1. Generación e instalación de datos de activación

69](#generación-e-instalación-de-datos-de-activación)

[6.4.1.1. Autoridades de Certificación

69](#autoridades-de-certificación-1)

[6.4.1.2. Certificados Cualificados de Autenticación de Sitios Web

69](#certificados-cualificados-de-autenticación-de-sitios-web-8)

[6.4.1.3. Certificados Cualificados de sede electrónica administrativa

en dispositivo seguro

69](#certificados-cualificados-de-sede-electrónica-administrativa-en-dispositivo-seguro-8)

[6.4.1.4. Certificados Cualificados de sede electrónica administrativa

en soporte software

69](#certificados-cualificados-de-sede-electrónica-administrativa-en-soporte-software-8)

[6.4.1.5. Certificados de Autenticación de Servidor

69](#certificados-de-autenticación-de-servidor-8)

[6.4.2. Protección de los datos de activación

69](#protección-de-los-datos-de-activación)

[6.4.2.1. Autoridades de Certificación

69](#autoridades-de-certificación-2)

[6.4.2.2. Certificados Cualificados de Autenticación de Sitios Web

70](#certificados-cualificados-de-autenticación-de-sitios-web-9)

[6.4.2.3. Certificados Cualificados de sede electrónica administrativa

en dispositivo seguro

70](#certificados-cualificados-de-sede-electrónica-administrativa-en-dispositivo-seguro-9)

[6.4.2.4. Certificados Cualificados de sede electrónica administrativa

en soporte software

70](#certificados-cualificados-de-sede-electrónica-administrativa-en-soporte-software-9)

[6.4.2.5. Certificados de Autenticación de Servidor

70](#certificados-de-autenticación-de-servidor-9)

[6.4.3. Otros aspectos de los datos de activación

70](#otros-aspectos-de-los-datos-de-activación)

[6.5. Controles de Seguridad Informática

70](#controles-de-seguridad-informática)

[6.5.1. Requisitos técnicos específicos de seguridad informática

70](#requisitos-técnicos-específicos-de-seguridad-informática)

[6.5.2. Evaluación del nivel de seguridad informática

71](#evaluación-del-nivel-de-seguridad-informática)

[6.6. Controles Técnicos del Ciclo de Vida.

71](#controles-técnicos-del-ciclo-de-vida.)

[6.6.1. Controles de desarrollo de sistemas

71](#controles-de-desarrollo-de-sistemas)

[6.6.2. Controles de gestión de la seguridad

71](#controles-de-gestión-de-la-seguridad)

[6.6.3. Controles de seguridad del ciclo de vida

72](#controles-de-seguridad-del-ciclo-de-vida)

[6.7. Controles de Seguridad de la Red

72](#controles-de-seguridad-de-la-red)

[6.8. Sello de Tiempo 72](#sello-de-tiempo)

[7. Perfiles de Certificados, CRL y OCSP

73](#perfiles-de-certificados-crl-y-ocsp)

[7.1. Perfil de Certificado 73](#perfil-de-certificado)

[7.1.1. Número de versión 73](#número-de-versión)

[7.1.2. Extensiones del certificado; aplicación de la RFC 5280

73](#extensiones-del-certificado-aplicación-de-la-rfc-5280)

[7.1.2.1. Root CA 73](#root-ca)

[7.1.2.2. CA Subordinada 74](#ca-subordinada)

[7.1.2.3. Certificados de suscriptor 75](#certificados-de-suscriptor)

[7.1.2.3.1. Certificados Cualificados de Autenticación de Sitios Web

75](#certificados-cualificados-de-autenticación-de-sitios-web-10)

[7.1.2.3.2. Certificados Cualificados de sede electrónica administrativa

en dispositivo seguro

77](#certificados-cualificados-de-sede-electrónica-administrativa-en-dispositivo-seguro-10)

[7.1.2.3.3. Certificados Cualificados de sede electrónica administrativa

en soporte software

79](#certificados-cualificados-de-sede-electrónica-administrativa-en-soporte-software-10)

[7.1.2.3.4. Certificados de Autenticación de Servidor

81](#certificados-de-autenticación-de-servidor-10)

[7.1.3. Identificadores de objeto (OID) de los algoritmos

83](#identificadores-de-objeto-oid-de-los-algoritmos)

[7.1.3.1. SubjectPublicKeyInfo 83](#subjectpublickeyinfo)

[7.1.3.1.1. RSA 83](#rsa)

[7.1.3.1.2. ECDSA 84](#ecdsa)

[7.1.3.2. Identificador del algoritmo de firma

84](#identificador-del-algoritmo-de-firma)

[7.1.3.2.1. RSA 84](#rsa-1)

[7.1.3.2.2. ECDSA 85](#ecdsa-1)

[7.1.4. Formatos de nombres 85](#formatos-de-nombres)

[7.1.4.1. Codificación de nombres 87](#codificación-de-nombres)

[7.1.5. Restricciones de los nombres 87](#restricciones-de-los-nombres)

[7.1.6. Identificador de objeto (OID) de la Política de Certificación

87](#identificador-de-objeto-oid-de-la-política-de-certificación)

[7.1.6.1. Certificados Cualificados de Autenticación de Sitios Web

87](#certificados-cualificados-de-autenticación-de-sitios-web-11)

[7.1.6.2. Certificados Cualificados de sede electrónica administrativa

en dispositivo seguro

88](#certificados-cualificados-de-sede-electrónica-administrativa-en-dispositivo-seguro-11)

[7.1.6.3. Certificados Cualificados de sede electrónica administrativa

en soporte software

88](#certificados-cualificados-de-sede-electrónica-administrativa-en-soporte-software-11)

[7.1.6.4. Certificados de Autenticación de Servidor

89](#certificados-de-autenticación-de-servidor-11)

[7.1.7. Uso de la extensión "Policy Constraints"

89](#uso-de-la-extensión-policy-constraints)

[7.1.8. Sintaxis y semántica de los cualificadores de política

89](#sintaxis-y-semántica-de-los-cualificadores-de-política)

[7.1.9. Tratamiento semántico para la extensión critica "Certificate

Policy"

89](#tratamiento-semántico-para-la-extensión-critica-certificate-policy)

[7.1.10. Signed Certificate Timestamp (SCT) List

89](#signed-certificate-timestamp-sct-list)

[7.2. Perfil de CRL 90](#perfil-de-crl)

[7.2.1. Número de versión 90](#número-de-versión-1)

[7.2.2. CRL y extensiones 90](#crl-y-extensiones)

[7.3. Perfil OCSP 91](#perfil-ocsp)

[7.3.1. Número de versión 91](#número-de-versión-2)

[7.3.2. Extensiones del OCSP 91](#extensiones-del-ocsp)

[8. Auditoría de conformidad 92](#auditoría-de-conformidad)

[8.1. Frecuencia de los controles de conformidad para cada entidad

92](#frecuencia-de-los-controles-de-conformidad-para-cada-entidad)

[8.2. Identificación/cualificación del auditor

92](#identificacióncualificación-del-auditor)

[8.3. Relación entre el auditor y la entidad auditada

92](#relación-entre-el-auditor-y-la-entidad-auditada)

[8.4. Tópicos cubiertos por el control de conformidad

93](#tópicos-cubiertos-por-el-control-de-conformidad)

[8.5. Acciones a tomar como resultado de una deficiencia.

93](#acciones-a-tomar-como-resultado-de-una-deficiencia.)

[8.6. Comunicación de resultados 93](#comunicación-de-resultados)

[8.7. Autoevaluación 94](#autoevaluación)

[9. Requisitos comerciales y legales

95](#requisitos-comerciales-y-legales)

[9.1. Tarifas 95](#tarifas)

[9.1.1. Tarifas de emisión de certificado o renovación

95](#tarifas-de-emisión-de-certificado-o-renovación)

[9.1.2. Tarifas de acceso a los certificados

95](#tarifas-de-acceso-a-los-certificados)

[9.1.3. Tarifas de acceso a la información de estado o revocación

95](#tarifas-de-acceso-a-la-información-de-estado-o-revocación)

[9.1.4. Tarifas de otros servicios como información de políticas

95](#tarifas-de-otros-servicios-como-información-de-políticas)

[9.1.5. Política de reintegros 95](#política-de-reintegros)

[9.2. Responsabilidades financieras 95](#responsabilidades-financieras)

[9.2.1. Seguro de responsabilidad civil

95](#seguro-de-responsabilidad-civil)

[9.2.2. Otros activos 95](#otros-activos)

[9.2.3. Seguros y garantías para entidades finales

95](#seguros-y-garantías-para-entidades-finales)

[9.3. Confidencialidad de la información

96](#confidencialidad-de-la-información)

[9.3.1. Alcance de la Información confidencial.

96](#alcance-de-la-información-confidencial.)

[9.3.2. Información no confidencial 96](#información-no-confidencial)

[9.3.3. Responsabilidad para proteger la información confidencial

96](#responsabilidad-para-proteger-la-información-confidencial)

[9.4. Protección de datos personales

97](#protección-de-datos-personales)

[9.4.1. Plan de Protección de Datos Personales.

97](#plan-de-protección-de-datos-personales.)

[9.4.2. Información considerada privada.

98](#información-considerada-privada.)

[9.4.3. Información no considerada privada.

98](#información-no-considerada-privada.)

[9.4.4. Responsabilidades. 99](#responsabilidades.)

[9.4.5. Prestación del consentimiento en el uso de los datos personales.

99](#prestación-del-consentimiento-en-el-uso-de-los-datos-personales.)

[9.4.6. Comunicación de la información a autoridades administrativas y/o

judiciales.

99](#comunicación-de-la-información-a-autoridades-administrativas-yo-judiciales.)

[9.4.7. Otros supuestos de divulgación de la información.

99](#otros-supuestos-de-divulgación-de-la-información.)

[9.5. Derechos de propiedad Intelectual

99](#derechos-de-propiedad-intelectual)

[9.6. Obligaciones y Garantías 99](#obligaciones-y-garantías)

[9.6.1. Obligaciones y garantías de la Autoridad de Certificación

99](#obligaciones-y-garantías-de-la-autoridad-de-certificación)

[9.6.2. Obligaciones de la Autoridad de Registro

101](#obligaciones-de-la-autoridad-de-registro)

[9.6.3. Obligaciones de los suscriptores

102](#obligaciones-de-los-suscriptores)

[9.6.4. Obligaciones de los terceros confiantes en los certificados

emitidos por ACCV

103](#obligaciones-de-los-terceros-confiantes-en-los-certificados-emitidos-por-accv)

[9.6.5. Obligaciones de otros participantes

103](#obligaciones-de-otros-participantes)

[9.7. Renuncias de garantías 103](#renuncias-de-garantías)

[9.8. Limitaciones de responsabilidad

104](#limitaciones-de-responsabilidad)

[9.9. Indemnizaciones 104](#indemnizaciones)

[9.10. Plazo y finalización. 105](#plazo-y-finalización.)

[9.10.1. Plazo. 105](#plazo.)

[9.10.2. Finalización. 105](#finalización.)

[9.10.3. Supervivencia. 105](#supervivencia.)

[9.11. Notificaciones individuales y comunicación con los participantes

105](#notificaciones-individuales-y-comunicación-con-los-participantes)

[9.12. Modificaciones 105](#modificaciones)

[9.12.1. Procedimiento para las modificaciones

105](#procedimiento-para-las-modificaciones)

[9.12.2. Procedimientos de publicación y notificación.

106](#procedimientos-de-publicación-y-notificación.)

[9.12.3. Circunstancias en las que el OID debe ser cambiado

106](#circunstancias-en-las-que-el-oid-debe-ser-cambiado)

[9.13. Resolución de conflictos. 106](#resolución-de-conflictos.)

[9.14. Legislación aplicable 106](#legislación-aplicable)

[9.15. Conformidad con la Ley aplicable.

107](#conformidad-con-la-ley-aplicable.)

[9.16. Cláusulas diversas. 107](#cláusulas-diversas.)

[9.16.1. Acuerdo integro 107](#acuerdo-integro)

[9.16.2. Asignación 107](#asignación)

[9.16.3. Severabilidad 107](#severabilidad)

[9.16.4. Cumplimiento (honorarios de los abogados y renuncia a los

derechos)

108](#cumplimiento-honorarios-de-los-abogados-y-renuncia-a-los-derechos)

[9.16.5. Fuerza Mayor 108](#fuerza-mayor)

[9.17. Otras estipulaciones. 108](#otras-estipulaciones.)

[10. Anexo I 109](#anexo-i)

[10.1. Certificados Cualificados de Autenticación de Sitios Web

109](#certificados-cualificados-de-autenticación-de-sitios-web-12)

[10.2. Certificados Cualificados de sede electrónica administrativa en

dispositivo seguro

111](#certificados-cualificados-de-sede-electrónica-administrativa-en-dispositivo-seguro-12)

[10.3. Certificados Cualificados de sede electrónica administrativa en

soporte software

113](#certificados-cualificados-de-sede-electrónica-administrativa-en-soporte-software-12)

[10.4. Certificados de Autenticación de Servidor

115](#certificados-de-autenticación-de-servidor-12)

# INTRODUCCIÓN

## Presentación

El presente documento contiene la *Declaración de Prácticas y Políticas

de Certificación (DPC)* de la Agencia de Tecnología y Certificación

Electrónica en la emisión de certificados de autenticación de sitios

web.

La Agencia de Tecnología y Certificación Electrónica (ACCV) forma parte

de Infraestructures i Serveis de Telecomunicacions i Certificació, SAU

(ISTEC), entidad de derecho público con personalidad jurídica propia y

plena capacidad para el cumplimiento de sus fines, que se rige por sus

Estatutos.

De acuerdo con lo anterior, en cumplimiento con la legislación vigente y

alineados con el Reglamento (UE) N.º 910/2014 del Parlamento Europeo y

del Consejo de 23 de julio de 2014 relativo a la identificación

electrónica y los servicios de confianza para las transacciones

electrónicas en el mercado interior y por la que se deroga la Directiva

1999/93/CE y su modificación en el Reglamento (UE) 2024/1183 del

Parlamento Europeo y del Consejo, de 11 de abril de 2024, por el que se

modifica el Reglamento (UE) n.° 910/2014 en lo que respecta al

establecimiento del marco europeo de identidad digital, la presente

Declaración de Prácticas y Políticas de Certificación (DPC) detalla las

normas y condiciones generales de los servicios de certificación que

presta la Agencia de Tecnología y Certificación Electrónica, en relación

con la gestión de los datos de creación y verificación de firma y de los

certificados electrónicos, las condiciones aplicables a la solicitud,

expedición, uso, suspensión y extinción de la vigencia de los

certificados, las medidas de seguridad técnicas y organizativas, los

perfiles y los mecanismos de información sobre la vigencia de los

certificados y, en su caso, la existencia de procedimientos de

coordinación con los registros públicos correspondientes que permitan el

intercambio de información de manera inmediata sobre la vigencia de los

poderes indicados en los certificados y que deban figurar

preceptivamente inscritos en dichos registros, siempre en el ámbito de

certificados de autenticación de sitios web.

Así pues, la presente Declaración de Prácticas de Certificación

constituye el compendio de normas aplicables a la actividad

certificadora de la Agencia de Tecnología y Certificación Electrónica

(ACCV) en tanto que Prestador de Servicios de Confianza Cualificado en

la emisión de certificados de autenticación de sitios web.

Asimismo cabe indicar que la presente Declaración de Prácticas y

Políticas de Certificación está redactada siguiendo las especificaciones

del RFC 3647 *"Internet X.509 Public Key Infrastructure Certificate

Policy and Certification Practices Framework*" propuesto por *Network

Working Group* para este tipo de documentos.

Finalmente, indicar que la Agencia de Tecnología y Certificación

Electrónica(ACCV) se ajusta a la versión actual del documento "*Baseline

Requirements for* *the Issuance and Management of Publicly-Trusted

Certificates*" publicada en . En el caso de

cualquier incompatibilidad entre este documento y los requisitos del CAB

Forum, dichos requisitos prevalecerán.

ACCV NO emitirá certificados oficiales firmados por Autoridades de

Certificación que no hayan pasado las auditorias y certificaciones

necesarias en cada caso.

## Nombre del documento e identificación

+------------------+---------------------------------------------------+

| Nombre del | Declaración de Prácticas y Políticas de |

| documento | Certificación de certificados de autenticación de |

| | sitios web |

+------------------+---------------------------------------------------+

| Versión del | 4.0.18 |

| documento | |

+------------------+---------------------------------------------------+

| Estado del | APROBADO |

| documento | |

+------------------+---------------------------------------------------+

| Referencia de la | 1.3.6.1.4.1.8149.2.4.0 |

| DPC/ OID (Object | |

| Identifier) | |

+------------------+---------------------------------------------------+

| Fecha de emisión | 10/07/2025 |

+------------------+---------------------------------------------------+

| Fecha de | No aplicable. |

| expiración | |

+------------------+---------------------------------------------------+

| Localización | Esta DPC se puede encontrar en |

| | http://www.accv.es/pdf-politicas |

+------------------+---------------------------------------------------+

##

El Certificado de autenticación de sitios web es un tipo de certificado

utilizado para confirmar la identidad del sitio web al que se conectan

los usuarios, utilizando técnicas de criptografía de clave pública y

mediante el uso de protocolos bien establecidos que proporcionan cifrado

de datos y autenticación entre aplicaciones y servidores (TLS/SSL).

Bajo esta DPC se emiten los siguientes tipos de certificados:

+---------------------------------------------------+------------------+

| **Nombre** | **OID |

| | propietario** |

+---------------------------------------------------+------------------+

| Certificados Cualificados de Autenticación de | 1.3.6.1. |

| Sitios Web | 4.1.8149.3.3.5.0 |

+---------------------------------------------------+------------------+

| Certificados Cualificados de sede electrónica | 1.3.6.1.4 |

| administrativa en dispositivo seguro | .1.8149.3.14.6.0 |

+---------------------------------------------------+------------------+

| Certificados Cualificados de sede electrónica | 1.3.6.1.4 |

| administrativa en soporte software | .1.8149.3.15.6.0 |

+---------------------------------------------------+------------------+

| Certificados de Autenticación de Servidor | 1.3.6.1.4 |

| | .1.8149.3.36.2.0 |

+---------------------------------------------------+------------------+

Todos los certificados emitidos bajo esta DPC son OV (Organization

Validated), esto quiere decir que se siguen como mínimo los requisitos

de emisión y gestión OVCP descritos en

## Comunidad de usuarios y ámbito de aplicación

### Autoridades de Certificación

En la presente Declaración de Prácticas de Certificación, se utilizará

el acrónimo "ACCV" para designar en su conjunto a las Autoridades de

Certificación que integran la Agencia de Tecnología y Certificación

Electrónica.

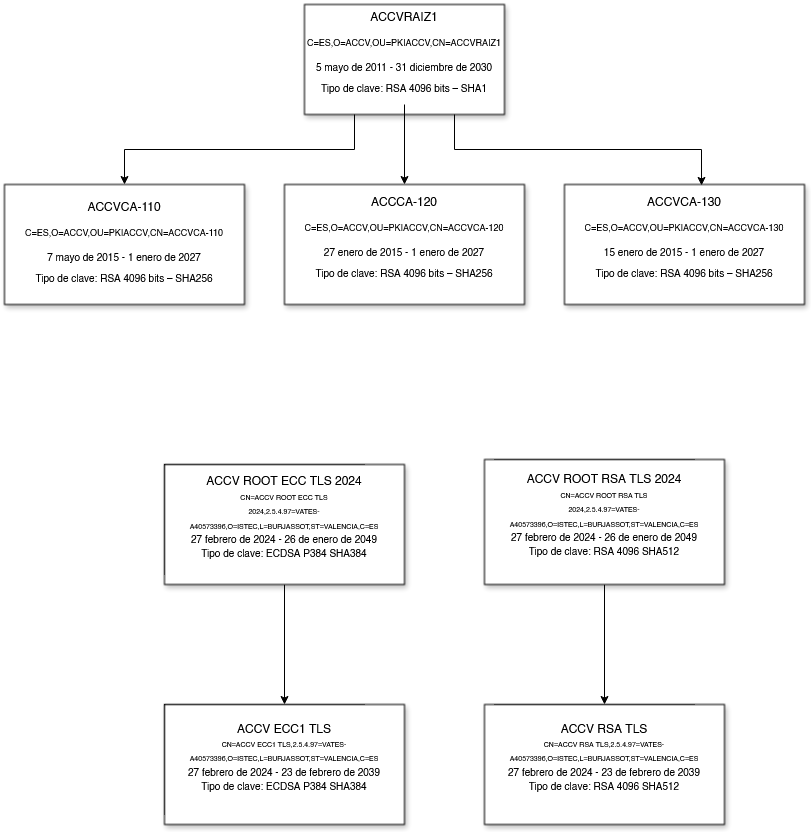

Las Autoridades de Certificación que componen ACCV se estructuran en

varias jerarquías de certificación, compuestas por varias autoridades de

certificación raíz y subordinadas.

Las jerarquías bajo el ámbito de aplicación de esta CPS está formada por

las siguientes autoridades de certificación

#### Autoridades de Certificación Raíz

> Autoridad de Certificación de primer nivel. Su función es la de

> establecer la raíz del nuevo modelo de confianza de la Infraestructura

> de Clave Pública o PKI. Esta CA no emite certificados para entidades

> finales. Esta Autoridad de Certificación de primer nivel se

> auto-firma, emitiendo un certificado cuyo firmante es la propia

> Autoridad de Certificación, y que contiene la clave pública (o datos

> de verificación de firma) firmada con los datos de creación de firma

> (clave privada).

##### ACCVRAIZ1

- C=ES,O=ACCV,OU=PKIACCV,CN=ACCVRAIZ1

- Huella (HASH) SHA1:

- **93057A8815C64FCE882FFA9116522878BC536417**

- Huella (HASH) SHA256:

- **9A6EC012E1A7DA9DBE34194D478AD7C0DB1822FB071DF12981496ED104384113**

> Válido desde el 5 de mayo de 2011 al 31 de diciembre de 2030.

>

> Tipo de clave: RSA 4096 bits -- SHA1

##### ACCV ROOT ECC TLS 2024

- CN=ACCV ROOT ECC TLS

2024,2.5.4.97=VATES-A40573396,O=ISTEC,L=BURJASSOT,ST=VALENCIA,C=ES

- Huella (HASH) SHA1:

- **2E529E361D817B33E1FE095E91A4EB969458B3F4**

- Huella (HASH) SHA256:

- **79CD55455296ADFB55CDF0DBE9176985A0B503C544276C5A9305F2EC9B66693A**

> Válido desde el 27 de febrero de 2024 al 26 de enero de 2049.

>

> Tipo de clave: ECDSA P384 SHA384

##### ACCV ROOT RSA TLS 2024

- CN=ACCV ROOT RSA TLS

2024,2.5.4.97=VATES-A40573396,O=ISTEC,L=BURJASSOT,ST=VALENCIA,C=ES

- Huella (HASH) SHA1:

- **970ABA25EC3D78649B305BA75F8C914C275D8654**

- Huella (HASH) SHA256:

- **B40BFA8880A02F93025643C6DBBD39DF194A2854D076E167A2BD8467CF9E2C34**

> Válido desde el 27 de febrero de 2024 al 26 de enero de 2049.

>

> Tipo de clave: RSA 4096 SHA512

#### Autoridades de Certificación Subordinadas

> \- Raíz **ACCVRAIZ1**

- "ACCVCA-110\"

Valido desde el día 7 de mayo de 2015 hasta el 1 de enero de 2027.

> SHA256 Fingerprint:

>

> **E9327A347CBE1CB94CDC9AA54CB31B6E43D68968D17D09CE326A091BFC2F0B11**

>

> SHA1 Fingerprint:

>

> **677CDF63B95E9EAEAE696F44506718FE0D2F6E41**

>

> Tipo de clave: RSA 4096 bits -- SHA256

- "ACCVCA-120\".

Válido desde el día 27 de enero de 2015 hasta el 01 de enero de 2027.

> SHA256 Fingerprint:

>

> **2DE620F2D1200AA90B16C3CCF670FD7ED14379AB06FA8B031CFEF8DA051EA5A2**

>

> SHA1 Fingerprint:

>

> **4872A4C3DF174CEF34D77FE6A3B4E7BE7DF2D25D**

>

> Tipo de clave: RSA 4096 bits -- SHA256

- "ACCVCA-130\"

Válido desde el día 15 de enero de 2015 hasta el 01 de enero de 2027.

> SHA256 Fingerprint:

>

> **572BF899FD774362DC19219625ECC157BB55434EA5166D5758DC4B4F890D6653**

>

> SHA1 Fingerprint:

>

> **0055B77F432B54245406068CC8F77805C325DCF5**

>

> Tipo de clave: RSA 4096 bits -- SHA256

- "ACCV RSA1 TLS\"

Válido desde el día 1 de julio de 2025 hasta el 1 de diciembre de

2030.

> SHA256 Fingerprint:

>

> **11F9571C30C2DE232753D5B158C54F77B0A02DFF417135752D32E98B89BC9719**

>

> SHA1 Fingerprint:

>

> **CA943E845D9AC15296370BA3DBF1BD7FA7074E19**

>

> Tipo de clave: RSA 4096 bits -- SHA512

>

> Certificado cruzado interno

>

> \- Raíz **ACCV ROOT ECC TLS 2024**

- "ACCV ECC1 TLS\"

Válido desde el día 27 de febrero de 2024 hasta el 23 de febrero de

2039.

SHA256 Fingerprint:

**93C087AB9331B74C0FCCCE11BC61FB9FA6D432077D8F1018194FA4CCA664D781**

SHA1 Fingerprint:

**4F35E0547A8E74D9D3EC1B260F0F9AD4809246E3**

Tipo de clave: ECDSA P384 SHA384

> \- Raíz **ACCV ROOT RSA TLS 2024**

- "ACCV RSA1 TLS\"

Válido desde el día 27 de febrero de 2024 hasta el 23 de febrero de

2039.

SHA256 Fingerprint:

**346440CF7674A529305545563322FCFB38F5A4B3F1E7E852DFF8A4B7A5EF72D1**

SHA1 Fingerprint:

**D9698B1190136DAE3C3B0164329D050AB84D416D**

Tipo de clave: RSA 4096 SHA512

> {width="5.557638888888889in"

> height="5.701388888888889in"}

La SubCA cruzada interna ACCV RSA1 TLS firmada por ACCVRAIZ1 no va a

firmar certificados de entidad final y solo se va a utilizar para

proporcionar una cadena de confianza alternativa mientras no se incluyen

las nuevas raices en los almacenes.

### Autoridades de Registro

La única Autoridad de Registro para los certificados de autenticación de

sitios web es la ACCV, y realiza la identificación y verificación del

solicitante y comprobación de todos los datos incluidos en el

certificado, haciendo especial hincapié en las verificaciones necesarias

para comprobar la posesión del dominio o dominios por parte del

solicitante del certificado. A tal efecto, la Autoridad de Registro se

encargará de garantizar que la solicitud del certificado contiene

información veraz y completa, y que la misma se ajusta a los requisitos

exigidos en la correspondiente Política.

Las funciones básicas de la Autoridad de Registro se extienden a:

- Comprobar la identidad y cualesquiera circunstancias personales de los

solicitantes de certificados relevantes para el fin propio de éstos.

- Informar con carácter previo a la emisión del certificado a la persona

que lo solicite, de las condiciones precisas para la utilización del

certificado y de sus limitaciones de uso.

- Verificar que la información contenida en el certificado es exacta y

que incluye toda la información prescrita para un certificado del tipo

en cuestión.

- Asegurarse de que el firmante está en posesión de los datos de

creación de firma correspondientes a los de verificación que constan

en el certificado.

- Verificar por los métodos establecidos y aceptados para este tipo de

certificados la posesión del dominio o dominios por parte del

solicitante

### Suscriptores

El grupo de usuarios que pueden solicitar certificados definidos por

esta política está formado por los responsables de entidades públicas o

privadas, en situación de representar a la entidad solicitante.

En el caso de entidades públicas, las solicitudes pueden llevarlas a

cabo Jefes de Servicio o puestos organizativos equivalentes en cualquier

tipo de Administración Pública (europea, estatal, autonómica y local),

siendo éstos los responsables últimos de su uso dentro de los distintos

proyectos o sistemas de información. Éstos (o en quién ellos deleguen de

forma explicita) son los únicos suscriptores autorizados para solicitar

certificados de sede electrónica.

En el caso de entidades privadas, podrán solicitar los certificados

aquellas personas con capacidad de representar la entidad o que hayan

sido autorizadas para la gestión de este tipo de certificados.

Se limita el derecho de solicitud de certificados definido en la

presente Política de Certificación a personas físicas. No se aceptarán

solicitudes de certificación realizadas por personas jurídicas,

entidades u organizaciones sin una persona física identificada como

solicitante.

### Partes confiantes

Se limita el derecho a confiar en los certificados emitidos conforme a

las presentes prácticas y políticas a:

1. Los usuarios de clientes de aplicaciones en el ámbito de la

verificación de la identidad de los sitios web a los que se conectan

y del cifrado del canal de los datos transmitidos entre ellos.

2. Las aplicaciones y servicios con capacidades de soporte SSL y/o TLS,

en el ámbito de verificación de la identidad de los sitios web a los

que se conectan, y del cifrado del canal de los datos transmitidos

entre ellos

### Otros participantes

#### **Solicitantes**

Un Solicitante es la persona física que, en nombre propio o como

representante de un tercero, y previa identificación, solicita la

emisión de un Certificado.\

En el caso de Solicitantes de Certificados cuyo Suscriptor sea una

persona jurídica, dicha persona física sólo podrá ser un representante

legal o voluntario o un administrador con facultades suficientes a estos

efectos de la persona jurídica que será el suscriptor del certificado.

## Uso de los certificados

Las Políticas de Certificación correspondientes a cada tipo de

certificado emitido por ACCV constituyen los documentos en los que se

determinan los usos y limitaciones de cada certificado. En esta DPC se

establecen los usos y limitaciones para los certificados emitidos para

autenticación de sitios web.

### Usos permitidos

Los certificados emitidos por la Agencia de Tecnología y Certificación

Electrónica bajo esta DPC pueden utilizarse para dotar a los sitios web

de capacidades SSL/TLS. Asimismo y mientras los usos lo permitan, pueden

utilizarse como mecanismo de identificación de estos sitios de forma

inequívoca ante servicios y aplicaciones informáticas.

Los Certificados de sede electrónica son un subconjunto de los

Certificados de autenticación de sitios web, que se expiden como

sistemas de identificación de una Sede electrónica que garantiza la

comunicación segura con la misma, en los términos definidos en la Ley

40/2015, de 1 de octubre, de Régimen Jurídico del Sector Público y en la

Ley 18/2011, de 5 de julio, reguladora del uso de las tecnologías de la

información y la comunicación en la Administración de Justicia

### Usos prohibidos

Los Certificados emitidos por ACCV para autenticación de sitios web se

utilizarán únicamente conforme a la función y finalidad que tengan

establecida en la presente Declaración de Prácticas y Políticas de

Certificación, y con arreglo a la normativa vigente.

## Política de Administración de ACCV

### Especificación de la Organización Administradora

+----------------+-----------------------------------------------------+

| Nombre | *Agencia de Tecnología y Certificación Electrónica* |

+----------------+-----------------------------------------------------+

| Dirección de | *accv@accv.es* |

| email | |

+----------------+-----------------------------------------------------+

| Dirección | *Pol. Ademuz, s/n.- 46100 Burjassot (España)* |

+----------------+-----------------------------------------------------+

| Número de | *+34 963 866 014* |

| teléfono | |

+----------------+-----------------------------------------------------+

### Persona de Contacto

+-----------------+----------------------------------------------------+

| Nombre | *Agencia de Tecnología y Certificación |

| | Electrónica* |

+-----------------+----------------------------------------------------+

| Dirección de | *accv@accv.es* |

| email | |

+-----------------+----------------------------------------------------+

| Dirección | *Pol. Ademuz, s/n. - 46100 Burjassot (España)* |

+-----------------+----------------------------------------------------+

| Número de | *+34 963 866 014* |

| teléfono | |

+-----------------+----------------------------------------------------+

#### Dirección de comunicación de problemas

El usuario puede proporcionar información relativa a claves

comprometidas o certificados incorrectos utilizando el formulario

En el formulario el usuario puede pegar el certificado o las claves en

formato PEM, incluyendo las lineas BEGIN y END.

Puede utilizar tambien directamente la dirección para el envio de

problemas detectados (el formulario envia

una copia a esa dirección).

En el caso de certificados ACME puede utilizarse para la revocación el

mecanismo habilitado siguiendo el protocolo

### Competencia para determinar la adecuación de la DPC

La entidad competente para determinar la adecuación de esta DPC, es

Infraestructures i Serveis de Telecomunicacions i Certificació, SA

(ISTEC) de conformidad con sus estatutos.

### Procedimiento de aprobación de la DPC

ISTEC aprueba la DPC y sus posibles modificaciones. Las modificaciones

se realizan mediante la actualización de toda la DPC o la publicación de

un apéndice. ISTEC determina si una modificación de esta DPC requiere

una notificación o un cambio de OID.

ISTEC revisará sus políticas y prácticas de certificación y actualizará

anualmente la presente Declaración de Prácticas y Políticas de

Certificación para mantenerla acorde a la última versión de los

requisitos definidos en \"Baseline Requirements for the Issuance and

Management of Publicly-Trusted Certificates\", publicados en

https://www.cabforum.org/, incrementando el número de versión y

agregando una entrada de registro de cambios con fecha, incluso si no se

realizaron otros cambios en el documento.

## Definiciones y Acrónimos

### Definiciones

A los efectos de determinar el alcance de los conceptos que son

utilizados en la presente Declaración de Prácticas de Certificación

deberá entenderse:

- Autoridad de Certificación: es aquella persona física o jurídica que,

de conformidad con la legislación sobre firma electrónica expide

certificados electrónicos, pudiendo prestar además otros servicios en

relación con la firma electrónica. A efectos de la presente

Declaración de Prácticas de Certificación, son Autoridad de

Certificación todas aquellas que en la misma se definan como tales.

- Autoridad de Registro: persona física o jurídica que ACCV designa para

realizar la comprobación de la identidad de los solicitantes y

suscriptores de certificados, y en su caso de la vigencia de

facultades de representantes y subsistencia de la personalidad

jurídica o de la representación voluntaria. En ACCV reciben también el

nombre de Puntos de Registro del Usuario o PRU.

- Bastionado: es el proceso mediante el cual se implementa una política

de seguridad específica sobre una instalación de un sistema operativo.

El bastionado de un equipo intenta reducir el nivel de exposición de

un equipo y, por tanto, los riesgos y vulnerabilidades asociados a

éste.

- Cadena de certificación: lista de certificados que contiene al menos

un certificado y el certificado raíz de ACCV.

- Certificado: documento electrónico firmado electrónicamente por un

Prestador de Servicios de Certificación que vincula al suscriptor unos

datos de verificación de firma y confirma su identidad. En la presente

Declaración de Prácticas de Certificación, cuando se haga referencia a

certificado se entenderá realizada a un Certificado emitidos por ACCV.

- Certificado raíz: Certificado cuyo suscriptor es ACCV y pertenece a la

jerarquía de ACCV como Prestador de Servicios de Certificación, y que

contiene los datos de verificación de firma de dicha Autoridad firmado

con los datos de creación de firma de la misma como Prestador de

Servicios de Certificación.

- Certificado cruzado: Certificado digital emitido por una entidad de

certificación (CA) que se utiliza para establecer una relación de

confianza entre dos CA que no están dentro de la misma jerarquía de

confianza

- Certificado cualificado: Certificado expedido por un Prestador de

Servicios de Confianza que cumple los requisitos establecidos en el

Reglamento (UE) N.º 910/2014 del Parlamento Europeo y del Consejo de

23 de julio de 2014 en cuanto a la comprobación de la identidad y

demás circunstancias de los solicitantes y a la fiabilidad y las

garantías de los servicios de certificación que presten. Para ser

considerado como certificado cualificado debe aparecer en la lista de

confianza (TSL) mencionada en el artículo 22, apartado 1 de dicho

Reglamento.

- Certificado de autenticación de sitios web: Es un Certificado que

permite autenticar un sitio web y vincula el sitio web con la persona

física o jurídica a quien se ha expedido el Certificado.

- Certificado OV: Certificado de autenticación de sitios web expedido

según la política de validación de Organización (OVCP), garantizando

al usuario que el titular del sitio web al que accede coincide con la

Organización identificada por el Certificado OV.

- Certificado de sede electrónica: Certificado de autenticación de

sitios web que identifica a una Sede electrónica, garantizando la

comunicación segura con la misma en los términos definidos en la Ley

40/2015, de 1 de octubre, de Régimen Jurídico del Sector Público.

- Clave: secuencia de símbolos.

- Datos de creación de Firma (Clave Privada): son datos únicos, como

códigos o claves criptográficas privadas, que el suscriptor utiliza

para crear la Firma electrónica.

- Datos de verificación de Firma (Clave Pública): son los datos, como

códigos o claves criptográficas públicas, que se utilizan para

verificar la Firma electrónica.

- Declaración de Prácticas de Certificación: declaración de ACCV puesta

a disposición del público por vía electrónica y de forma gratuita

realizada en calidad de Prestador de Servicios de Certificación en

cumplimiento de lo dispuesto por la Ley.

- Dispositivo seguro de creación de Firma: instrumento que sirve para

aplicar los datos de creación de firma cumpliendo con los requisitos

establecidos en el Reglamento (EU) No 910/2014 (Anexo II Requisitos de

los Dispositivos Cualificados de Creación de la Firma Electrónica).

- Directorio de Certificados: repositorio de información que sigue el

estándar X.500 del ITU-T.

- Documento electrónico: información de cualquier naturaleza en forma

electrónica, archivada en un soporte electrónico según un formato

determinado, y susceptible de identificación y tratamiento

diferenciado

- Registro de Actividades: documento exigido por Reglamento (UE)

2016/679 cuyo objetivo es establecer las medidas de seguridad

implantadas, a los efectos de este documento, por ACCV como Prestador

de Servicios de Certificación, para la protección de los datos de

carácter personal contenidos en los Ficheros de la actividad de

certificación que contienen datos personales (en adelante los

Ficheros).

- Encargado del Tratamiento: la persona física o jurídica, autoridad

pública, servicio o cualquier otro organismo que trate datos

personales por cuenta del responsable de los ficheros.

- Firma electrónica cualificada: es aquella firma electrónica avanzada

basada en un certificado cualificado y generada mediante un

dispositivo cualificado de creación de firma.

- Firma electrónica avanzada: es aquella firma electrónica que permite

establecer la identidad personal del suscriptor respecto de los datos

firmados y comprobar la integridad de los mismos, por estar vinculada

de manera exclusiva tanto al suscriptor, como a los datos a que se

refiere, y por haber sido creada por medios que mantiene bajo su

exclusivo control.

- Firma electrónica: es el conjunto de datos en forma electrónica,

consignados junto a otros o asociados con ellos, que pueden ser

utilizados como medio de identificación personal.

- Función hash: es una operación que se realiza sobre un conjunto de

datos de cualquier tamaño, de forma que el resultado obtenido es otro

conjunto de datos de tamaño fijo, independientemente del tamaño

original, y que tiene la propiedad de estar asociado unívocamente a

los datos iniciales, es decir, es imposible encontrar dos mensajes

distintos que generen el mismo resultado al aplicar la Función hash.

- Hash o Huella digital: resultado de tamaño fijo que se obtiene tras

aplicar una función hash a un mensaje y que cumple la propiedad de

estar asociado unívocamente a los datos iniciales.

- Infraestructura de Claves Públicas (PKI, public key infrastucture):

infraestructura que soporta la emisión y gestión de claves y

certificados para los servicios de autenticación, cifrado, integridad,

o no repudio.

- Listas de Revocación de Certificados o Listas de Certificados

Revocados: lista donde figuran exclusivamente las relaciones de

certificados revocados o suspendidos (no los caducados).

- Módulo Criptográfico Hardware de Seguridad: módulo hardware utilizado

para realizar funciones criptográficas y almacenar claves en modo

seguro.

- Número de serie de Certificado: valor entero y único que está asociado

inequívocamente con un certificado expedido por una CA.

- OCSP (Online Certificate Status Protocol): protocolo informático que

permite la comprobación del estado de un certificado en el momento en

que éste es utilizado.

- OCSP Responder: servidor informático que responde, siguiendo el

protocolo OCSP, a las peticiones OCSP con el estado del certificado

por el que se consulta.

- OID (Object Identifier): valor de naturaleza jerárquica y comprensivo

de una secuencia de componentes variables, aunque siempre constituidos

por enteros no negativos separados por un punto, que pueden ser

asignados a objetos registrados y que tienen la propiedad de ser

únicos entre el resto de OID.

- Petición OCSP: petición de consulta de estado de un certificado a OCSP

Responder siguiendo el protocolo OCSP.

- PIN: (Personal Identification Number) número específico sólo conocido

por la persona que tiene que acceder a un recurso que se encuentra

protegido por este mecanismo.

- Prestador de Servicios de Certificación: es aquella persona física o

jurídica que, de conformidad con la legislación sobre firma

electrónica expide certificados electrónicos, pudiendo prestar además

otros servicios en relación con la firma electrónica. En la presente

Declaración de Prácticas de Certificación se corresponderá con las

Autoridades de Certificación pertenecientes a la jerarquía de ACCV.

- Política de Certificación: documento que completa la Declaración de

Prácticas de Certificación, estableciendo las condiciones de uso y los

procedimientos seguidos por ACCV para emitir Certificados.

- PKCS#10 (Certification Request Syntax Standard): estándar desarrollado

por RSA Labs, y aceptado internacionalmente como estándar, que define

la sintaxis de una petición de certificado.

- Precertificado: Estructura de datos firmada que puede enviarse a un

log de Certificate Tramsparency, tal como se define en el RFC 6962

- PUK: (Personal Unblocking Key) número o clave específica sólo conocido

por la persona que tiene que acceder a un recurso que se utiliza para

desbloquear el acceso a dicho recurso.

- Registro AAC (CAA records): Registro de recursos DNS (Sistema de

Nombres de Dominio) de Autorización de Autoridad de Certificación

(AAC). Permite a un titular de nombre de dominio DNS especificar las

Autoridades de Certificación (AC) autorizadas para emitir certificados

para ese dominio. La publicación de los registros de recursos de AAC

permite a un titular de nombres de dominio implementar controles

adicionales para reducir el riesgo de que se produzca una emisión no

autorizada

- Responsable del Fichero (o del Tratamiento del Fichero): persona que

decide sobre la finalidad, contenido y uso del tratamiento de los

Ficheros.

- Responsable de Seguridad: encargado de coordinar y controlar las

medidas que impone el documento de seguridad en cuanto a los ficheros.

- Sede electrónica: Dirección electrónica, disponible para los

ciudadanos a través de redes de telecomunicaciones, cuya titularidad

corresponde a una Administración Pública, o bien a uno o varios

organismos públicos o entidades de Derecho Público en el ejercicio de

sus competencias.

- SHA Secure Hash Algorithm (algoritmo seguro de resumen --hash-).

familia de funciones hash de cifrado publicadas por el Instituto

Nacional de Estándares y Tecnología (NIST). La primera versión del

algoritmo fue creada en 1993 con el nombre de SHA, aunque en la

actualidad se la conoce como SHA-0 para evitar confusiones con las

versiones posteriores. La segunda versión del sistema, publicada con

el nombre de SHA-1, fue publicada dos años más tarde. Posteriormente

se han publicado SHA-2 en 2001 (formada por diversas funciones:

SHA-224, SHA-256, SHA-384, y SHA-512) y la más reciente, SHA-3, que

fue seleccionada en una competición de funciones hash celebrada por el

NIST en 2012.). El algoritmo consiste en tomar mensajes de menos de

264 bits y generar un resumen de longitud fija. La probabilidad de

encontrar dos mensajes distintos que produzcan un mismo resumen es

prácticamente nula. Por este motivo se usa para asegurar la Integridad

de los documentos durante el proceso de Firma electrónica.

- Sellado de Tiempo: constatación de la fecha y hora en un documento

electrónico mediante procedimientos criptográficos indelebles,

basándose en las especificaciones Request For Comments: 3161 --

"Internet X.509 Public Key Infrastructure Time--Stamp Protocol (TSP)",

que logra datar el documento de forma objetiva.

- Solicitante: persona física que solicita la emisión de un certificado.

- Suscriptor (o Subject): el titular o firmante del certificado. La